25.12.08 / JUN

교육개요

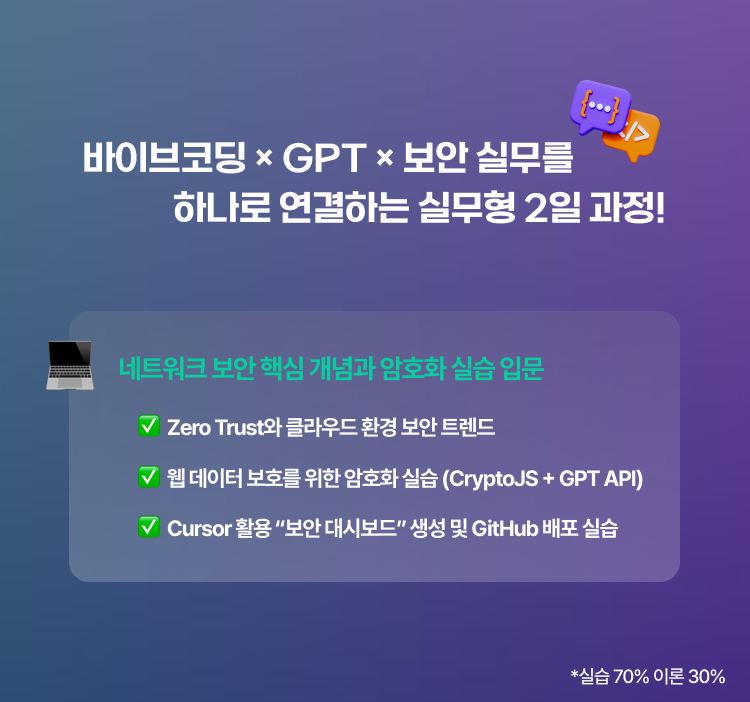

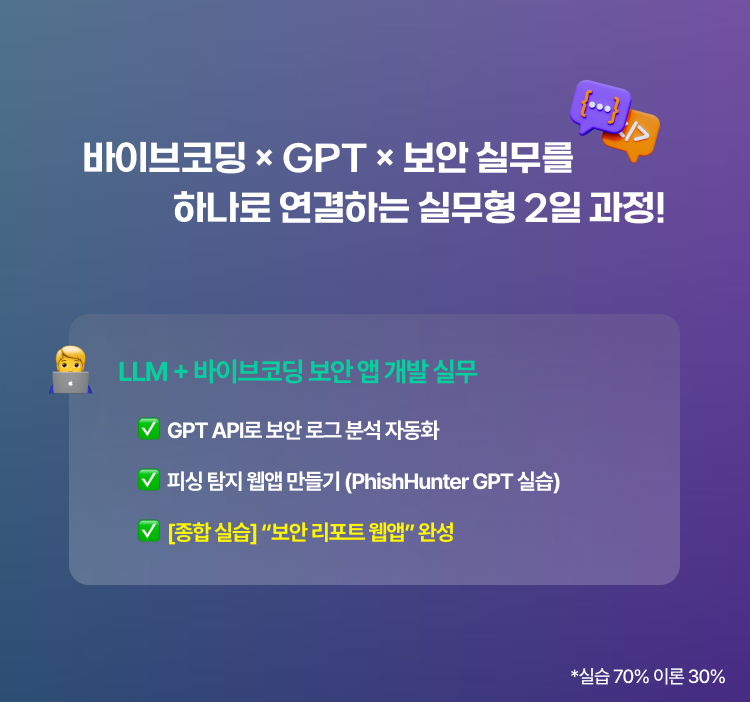

- 일시: 25.12.09 화 ~ 10 수 (09:30~17:30 / 14H)

- 장소: 글로벌널리지 강남구 언주로 425 아레나빌딩 3층

- 구성: 2일, 총 14시간 (이론 30% / 실습 70%)

- 기획: 글로벌널리지 이수완 책임 (swlee@gkn.co.kr)

- 강의: 넥스트플랫폼 동준상 대표 (naebon@naver.com)

- 수강신청: https://gkn.co.kr/_training/detail.php?sn=1608

교육목표

- 바이브코딩과 정보보안 입문자를 위한 LLM 기반의 보안 서비스 기획 및 바이브코딩 도구를 이용한 보안 취약점 탐지 및 보안 솔루션 개발 과정

- 네트워크 보안의 핵심 개념(CIA 3요소, 방화벽, VPN, 암호화 등)을 직관적으로 이해한다.

- GPT, Cursor, Github를 활용해 보안 관련 웹앱을 직접 설계·구현·배포한다.

- HTML/CSS/JS와 GPT API를 이용해 보안 기능을 시각화·자동화하는 경험을 익힌다.

- CryptoJS, Helmet.js, Express.js 등 주요 보안 프레임워크의 사용법을 체험한다.

수강고객사

- 보령제약

- AIMS

커리큘럼 개요

- P1. 바이브코딩 도구 설치, 구성, 연계, 워밍업

- P2. 보안 입문 프로젝트 (문제 공간 탐색, 솔루션 기획, 빌드)

- P3. OWASP TOP10 프로젝트 (보안 솔루션 기획, 빌드, 배포)

- P4. OSCP 실전 침투 핸즈온 프로젝트 (보안 솔루션 기획, 빌드, 배포)

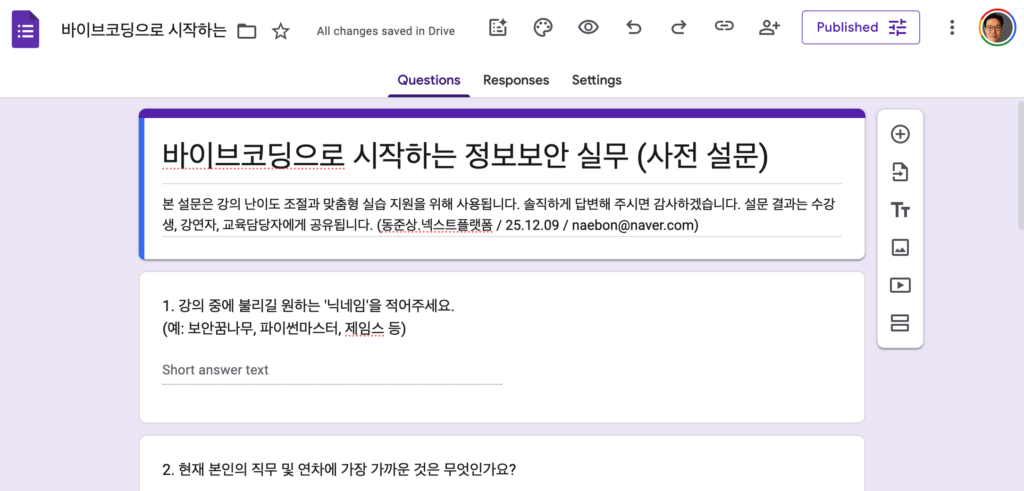

사전설문 / 기본교재 / 실습교재 다운로드

바이브코딩으로 시작하는 정보보안 실무 설문

https://forms.gle/XKgbwmgkk3iQrcbi6

>> 설문 응답 결과

https://docs.google.com/spreadsheets/d/1Gx0GvqkipjAXH2n9_ohEk3gY9xwuHkOF58r6c-UnhUE/edit?usp=sharing

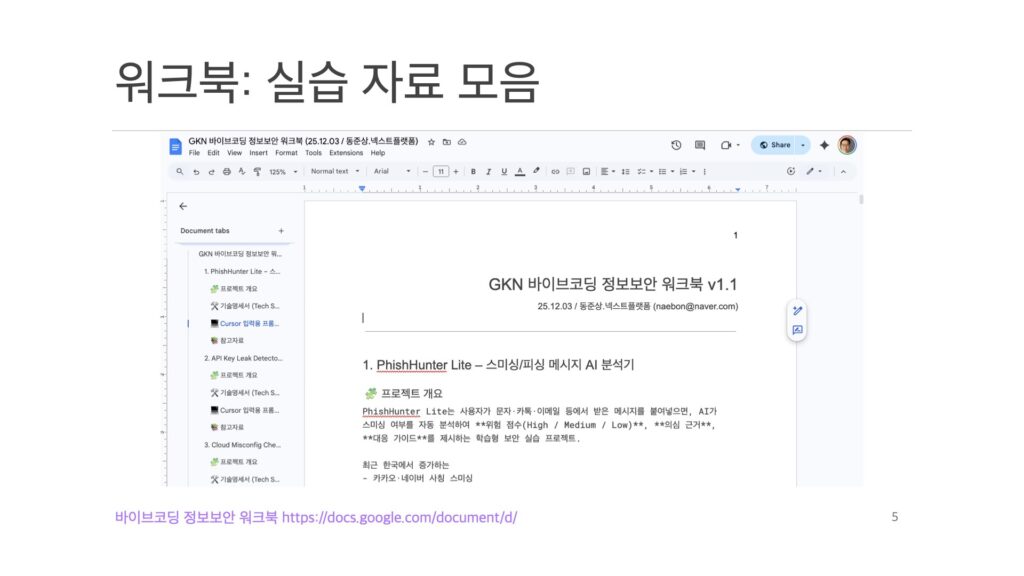

1. 바이브코딩 정보보안 기본교재

지금은 다운로드 기간이 아닙니다.

2. 바이브코딩 정보보안 워크북 P1 (바이브코딩 및 보안 입문)

지금은 다운로드 기간이 아닙니다.

- PhishHunter Lite

- API Key Leak Detector

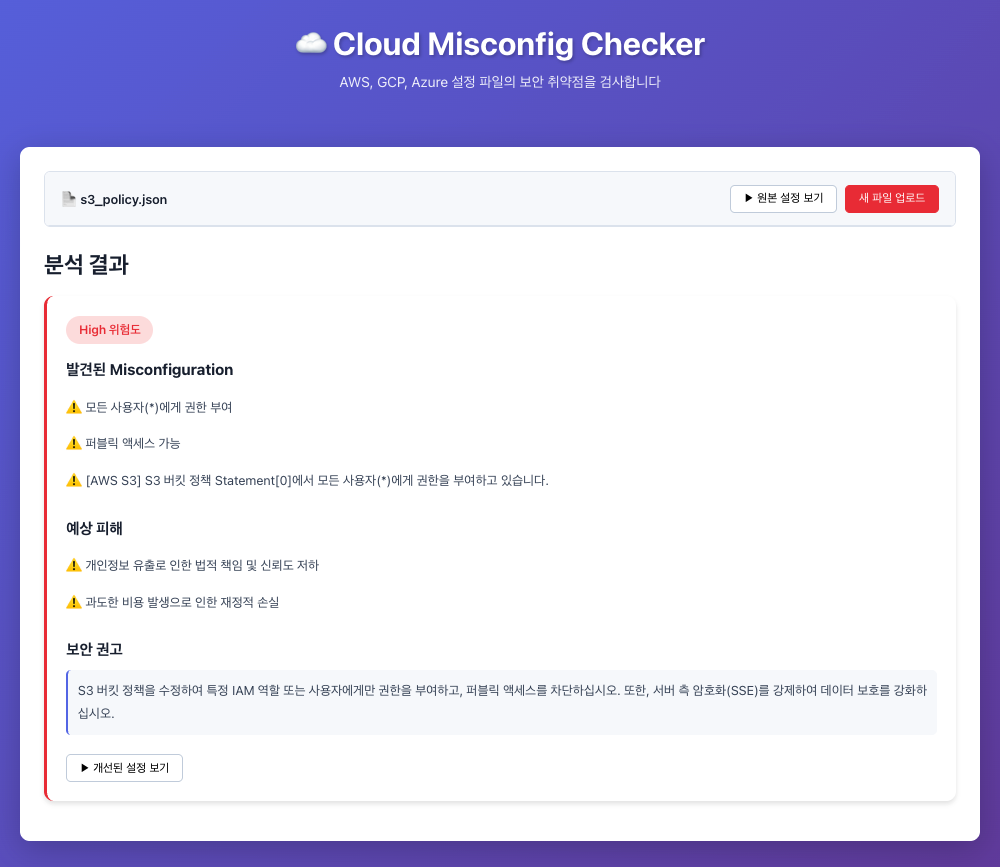

- Cloud Misconfig Checker

- Android SafeStorage Lab

- MITM Traffic Analyzer +

3. 바이브코딩 정보보안 워크북 P2 (OWASP Top 10, CISSP, CISM, CISA)

지금은 다운로드 기간이 아닙니다.

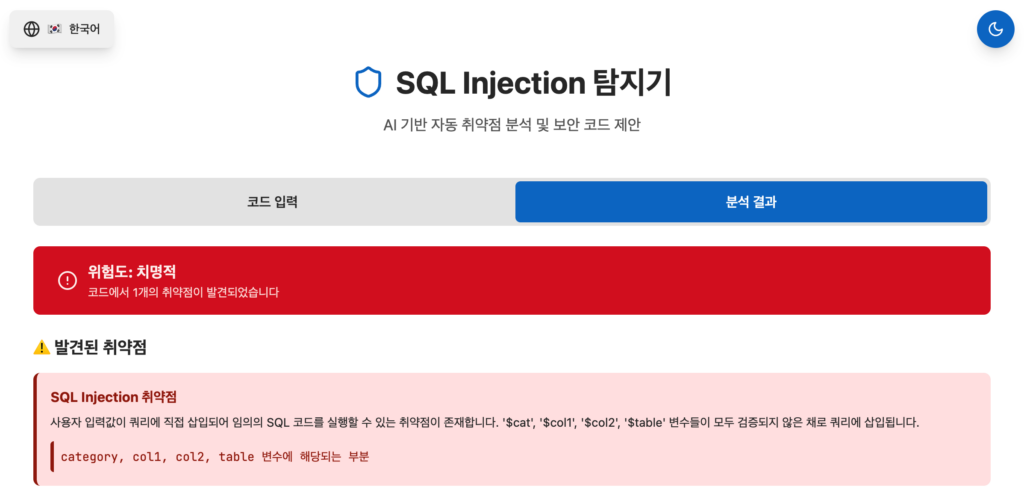

- SQL Injection 자동 탐지 & 대응 제안기 (OWASP A03)

- XSS 위험 HTML/JS 자동 점검 + 방어 코드 생성기 (OWASP A03)

- S3/CloudFront 웹 호스팅 보안 점검 자동화 (OWASP A01 Broken Access Control)

- 인증/인가(Authorization) 취약점 자동 점검기 (OWASP A01)

- 서버 설정 & 웹 인프라 Misconfiguration 탐지기 (OWASP A05)

- 취약 API(OWASP A09) 자동 리스크 평가 + 방어 아키텍처 추천기

- 로그 기반 공격 탐지 + MITRE ATT&CK 매핑 자동화

실습 산출물: SQL Injection 탐지기 (이한나.AIMS)

https://vibe-sql-ingection-detect.vercel.app/

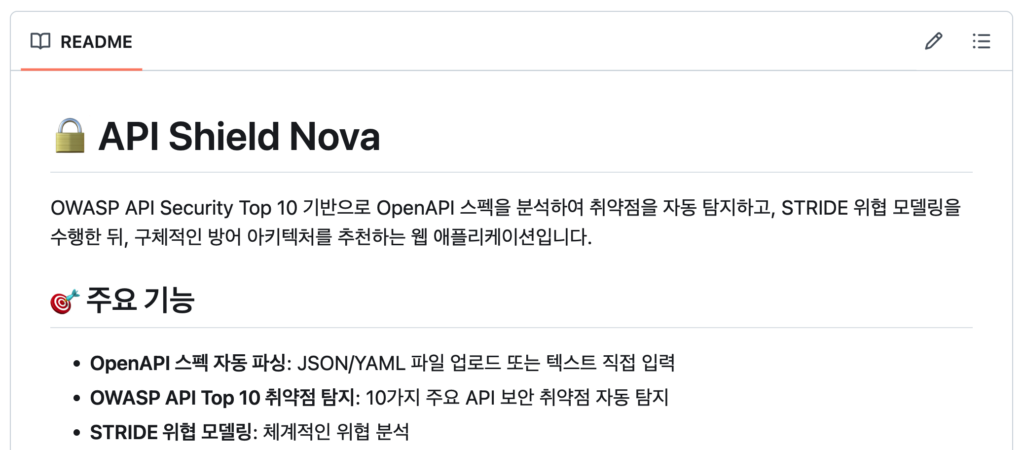

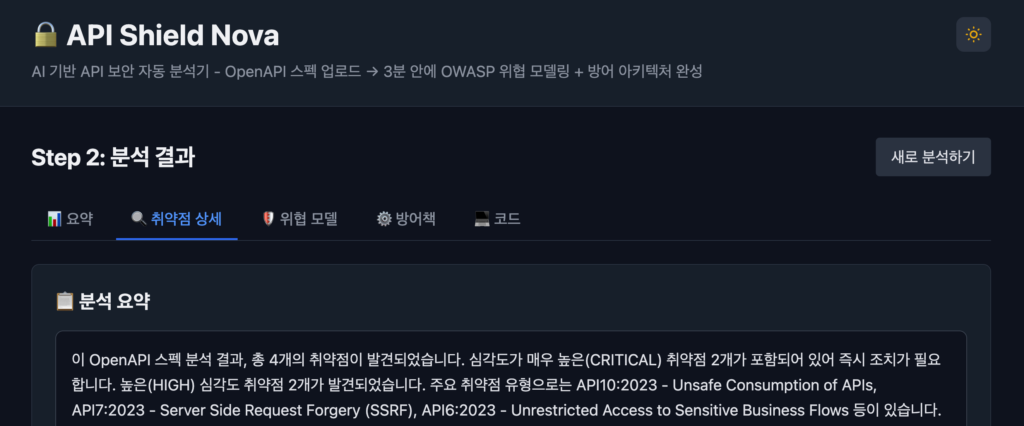

실습 산출물: Github Code | 🔒 API Shield Nova (동준상.NXP)

https://github.com/junsang-dong/vibe-1210-owasp-api-shield

실습 산출물: Vercel App | 🔒 API Shield Nova

https://vibe-1210-owasp-api-shield.vercel.app/

바이브코딩 정보보안 실무 P2: LLM 기반 OWASP 보안 워크북 실습

https://notebooklm.google.com/notebook/0ac5d71a-8861-4524-aefe-ac4aa9dd86f8

4. 바이브코딩 정보보안 워크북 P3 (OSCP 실전 침투 테스트 반영)

지금은 다운로드 기간이 아닙니다.

- 자동 Enumeration & 취약점 인사이트 생성기

- Exploit 코드 자동 리뷰 & PoC 강화 도구

- Privilege Escalation 자동 가이드 생성기

- 웹 취약점 공격 시나리오 자동 생성기

- Reverse Shell 자동 생성 매니저 +

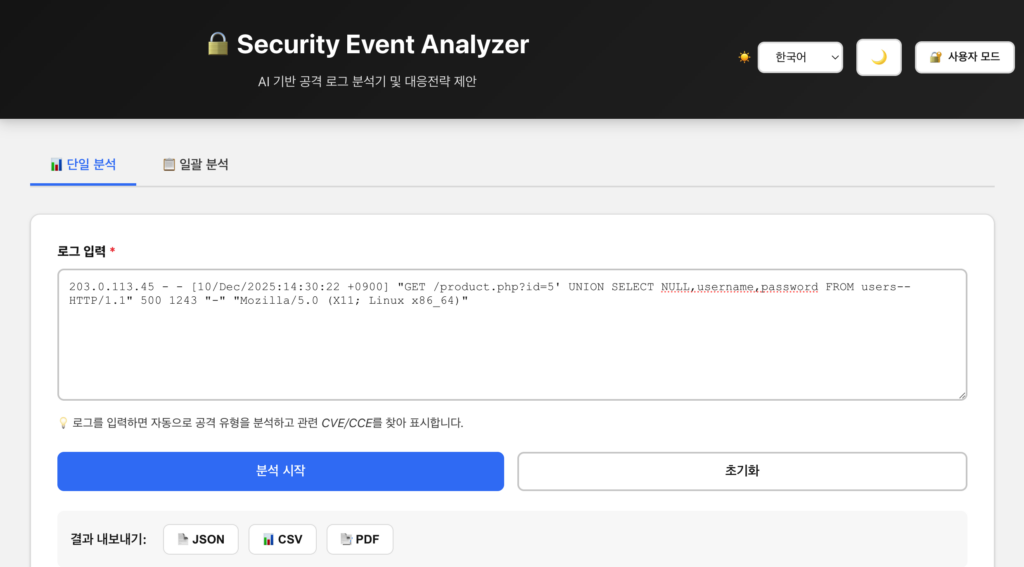

실습 산출물: Security Event Analyzer (AI 기반 공격 로그 분석기 및 대응전략 제어 / 홍혜기.CSSP.보령제약)

https://security-event-analyzer-1210.vercel.app/

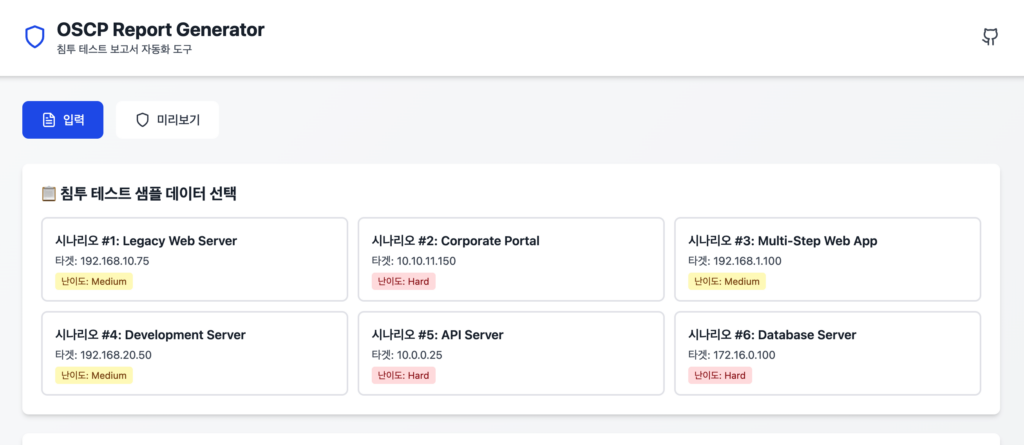

실습 산출물: Github Code | OSCP Report Generator

https://github.com/junsang-dong/vibe-1210-oscp-recon-script

실습 산출물: Vercel App | OSCP Report Generator

https://vibe-1210-oscp-recon-script.vercel.app/

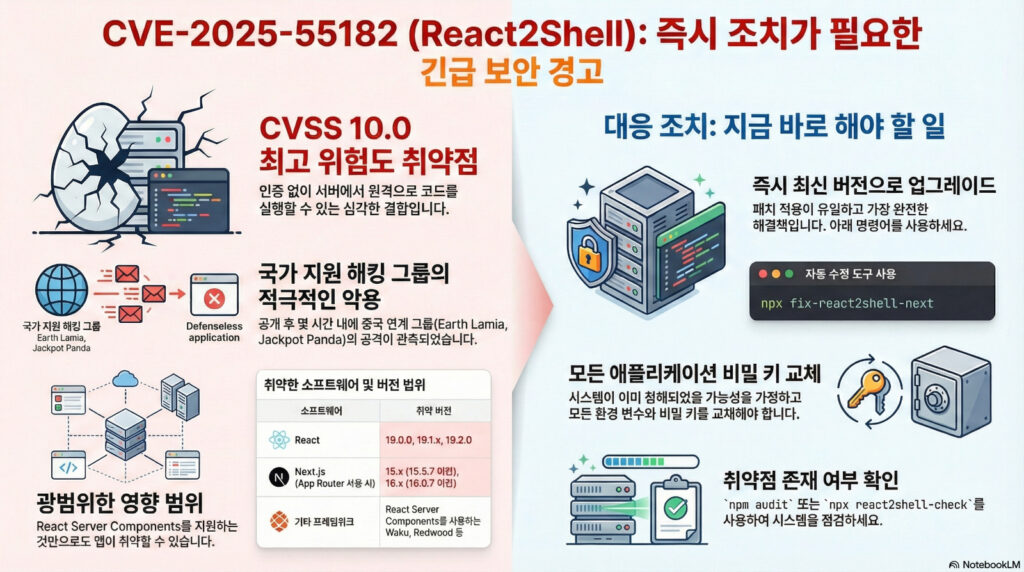

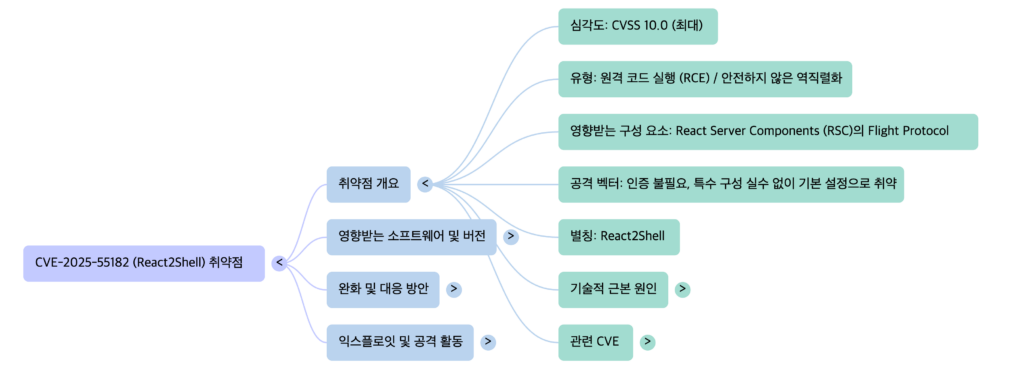

참고자료 | react2shell-guard

https://github.com/gensecaihq/react2shell-scanner

클라우드(AWS) 인프라 및 리소스 보안 환경 리뷰

ID: aws-iam-user-01 ~ 04

PASS: –

지금은 접속 기간이 아닙니다.

보조교재 / SDS AWS SAA CORE v251110 p710 VIP

https://drive.google.com/file/d/1iSdrpUYFQDu-A-2MXsOXNYtkmbp2hfHD/view?usp=sharing

5. 바이브코딩 정보보안 워크북 P4 Cloud

지금은 다운로드 기간이 아닙니다.

- S3 퍼블릭 액세스 탐지 & 차단 핸즈온

- EC2에 웹 서버 배포 후 공격·탐지·차단 실습

- IAM 취약 구성 분석 & Zero Trust 기초 실습

- Config + Security Hub 기반 “클라우드 보안 규정 준수” 모니터링

- KMS를 활용한 암호화 실습 (온프레 대비 ‘편리함’) +

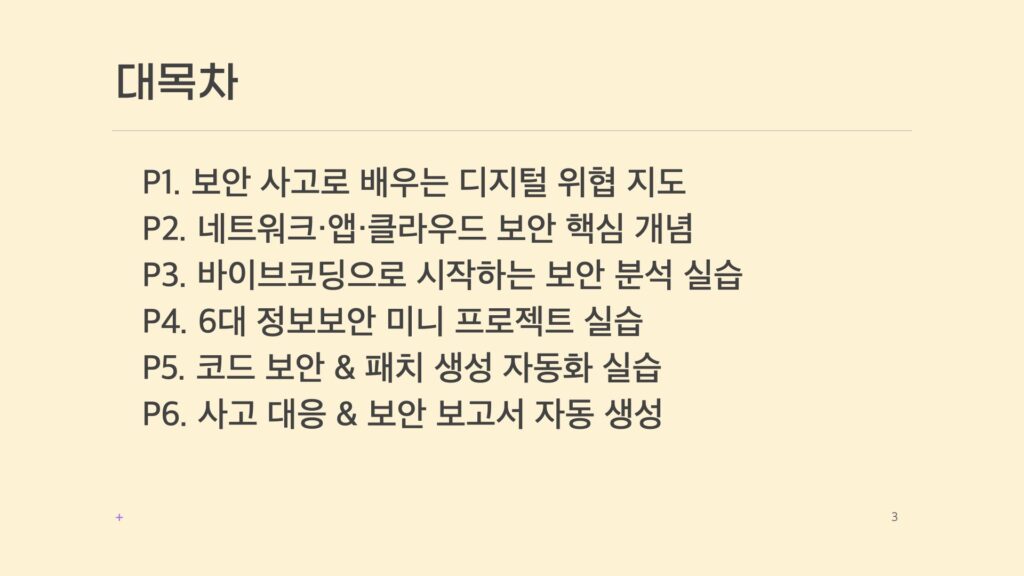

P1. 보안 사고로 배우는 디지털 위협 지도

🔑 대표 키워드

- 최신 한국 보안 사고

- 스미싱, 계정탈취, API 키 유출

- 클라우드 설정 오류(Misconfig)

- MITM·앱 데이터 유출

- 사고에서 배우는 보안 원칙

이 파트의 목적:

보안 입문자가 “왜 보안이 중요한가?”를 실습형 사고 사례로 체감하게 만들기 → 도입부 & 미니퀴즈 포함.

P2. 네트워크·앱·클라우드 보안 핵심 10개 개념 정복하기

🔑 대표 키워드

- CIA 3원칙

- IAM·네트워크 보안

- API 키 보호

- HTTPS·SSL Pinning

- 클라우드 보안 기본

이 파트의 목적:

정보보안기사 기초 + 실제 개발자가 반드시 알아야 할 10대 보안 핵심 개념을 6페이지로 압축 정리 → 미니퀴즈 포함.

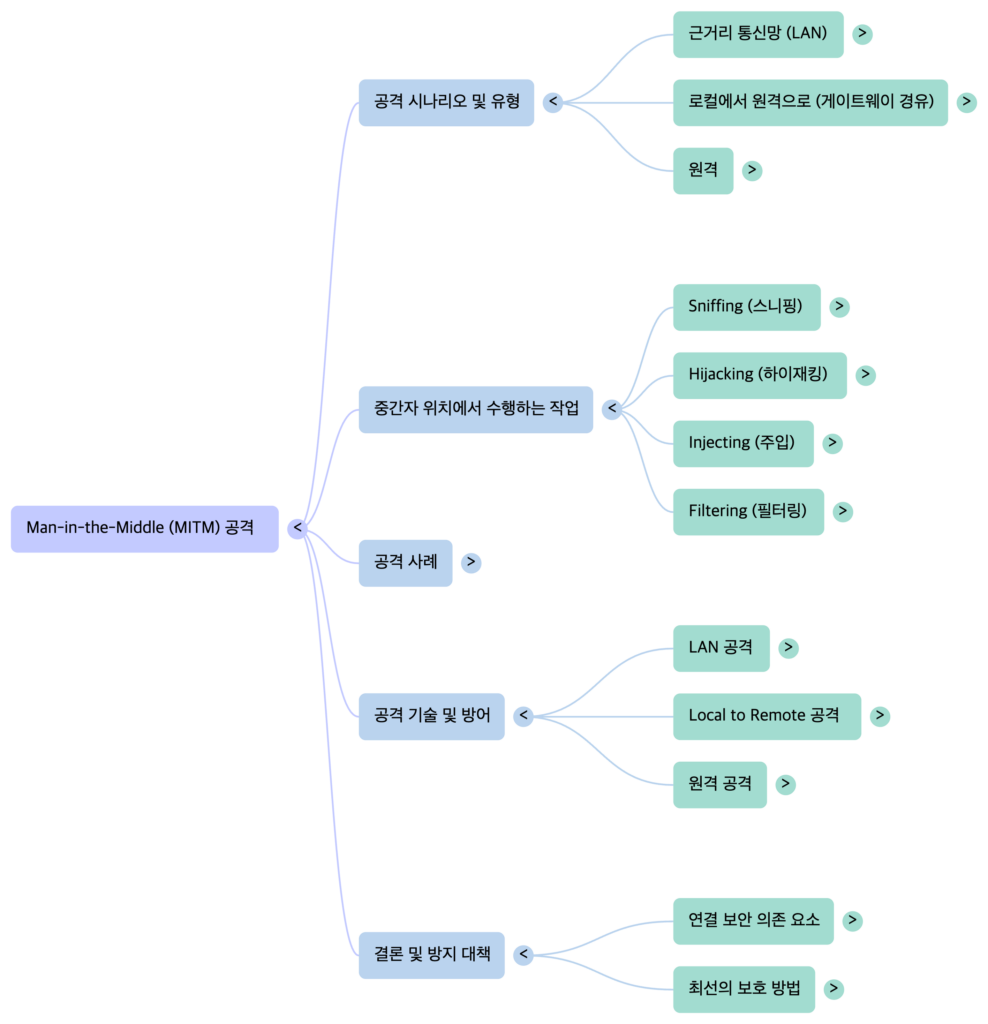

참고자료: NXP.SEC | MITM 중간자 공격: 기술과 방어 (NotebookLM)

P3. 바이브코딩으로 시작하는 보안 분석 실습

🔑 대표 키워드

- HTML/JS 기반 보안 앱

- GPT/Gemini API 사용

- Netlify Functions

- Cursor·Antigravity 활용

- 초급자도 만드는 보안도구

이 파트의 목적:

실습에 필요한 바이브코딩 기본기 전달 + LLM API 연결 흐름 완성 → 예비 실습 미션 포함.

P4. 6대 정보보안 미니 앱 실습 (Hands-on Lab)

🔑 대표 키워드

- PhishHunter Lite

- API Key Leak Detector

- Cloud Misconfig Checker

- SafeStorage Lab

- MITM Traffic Analyzer

- Secure Chat Analyzer

이 파트의 목적:

각 앱의 개요 → 핵심 기능 → 코드 핵심 → 실습 미션 → 퀴즈 형태로 구성하는 6페이지 압축 버전.

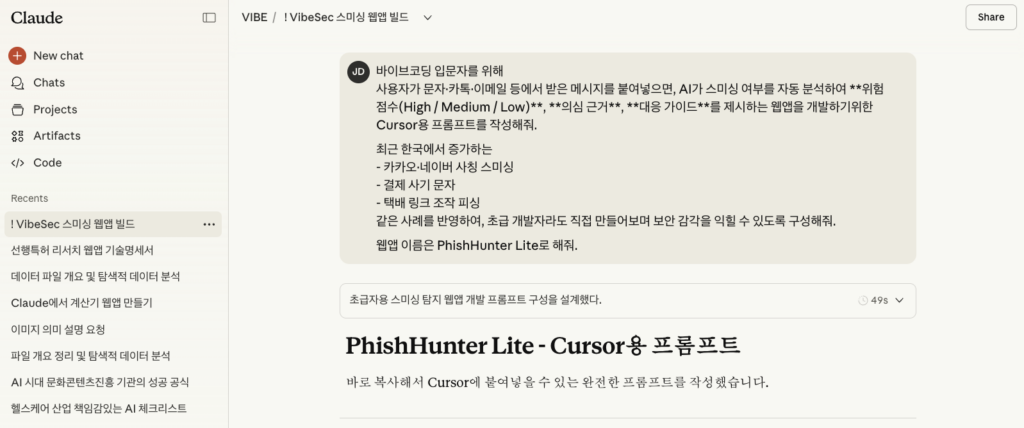

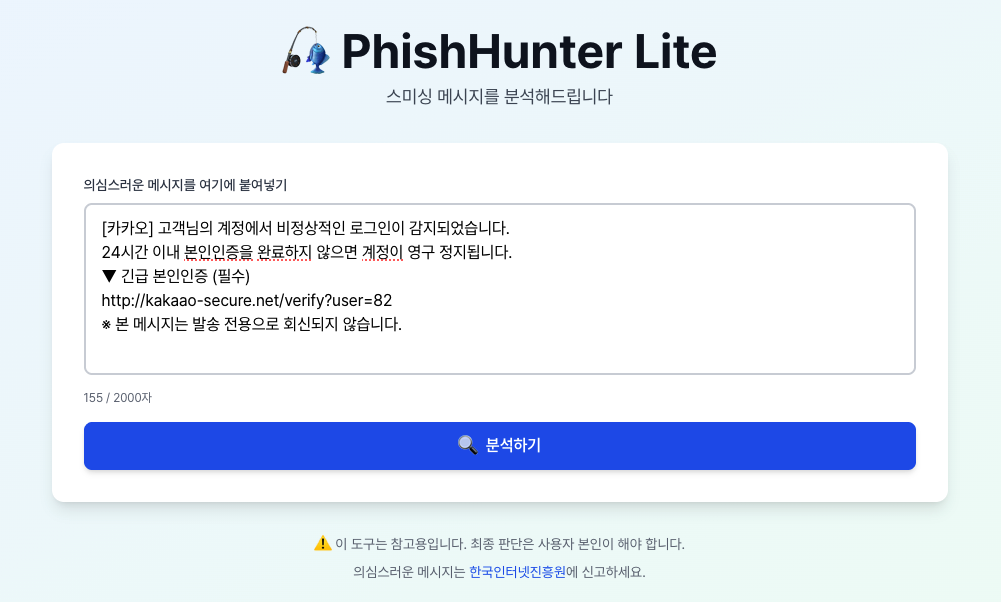

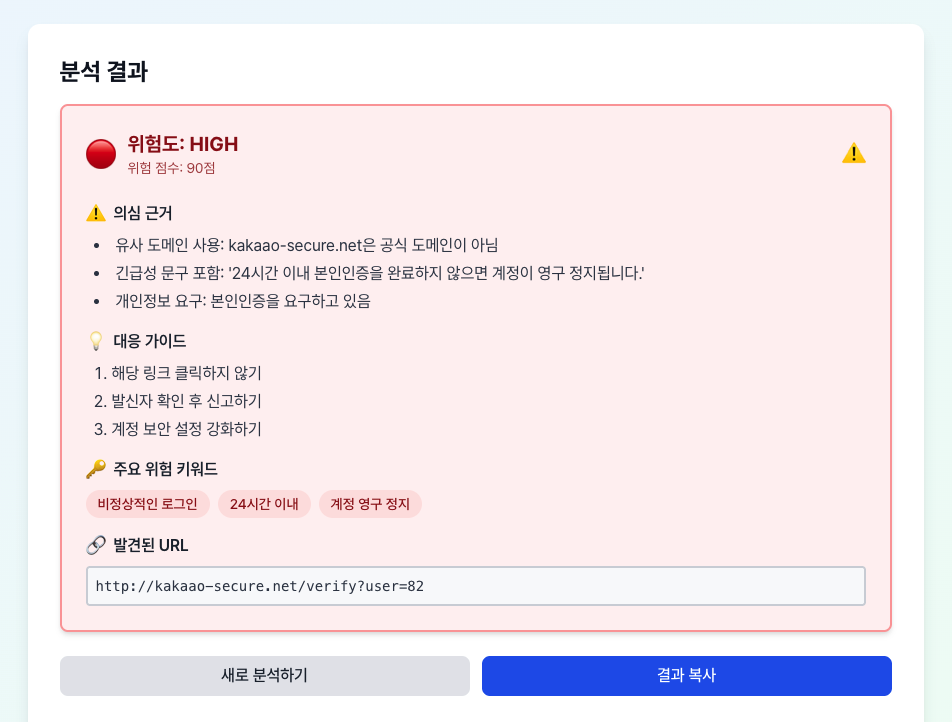

피싱, 스미싱 탐지 웹앱 – PhishHunter Lite 기획-빌드-테스트-배포

1. 보안 앱 기획: Claude

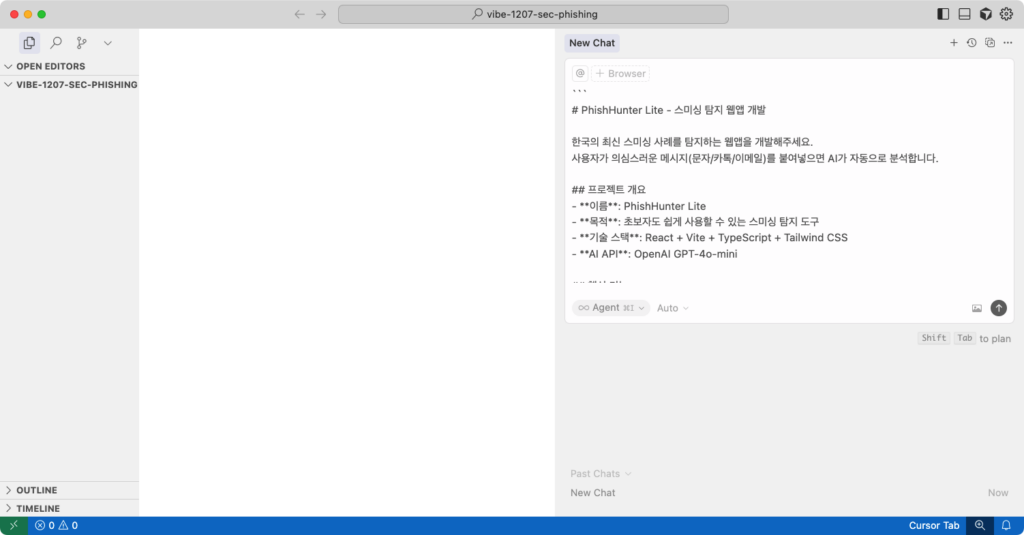

2. 보안 앱 프로젝트 구성 및 초기 설정: Cursor

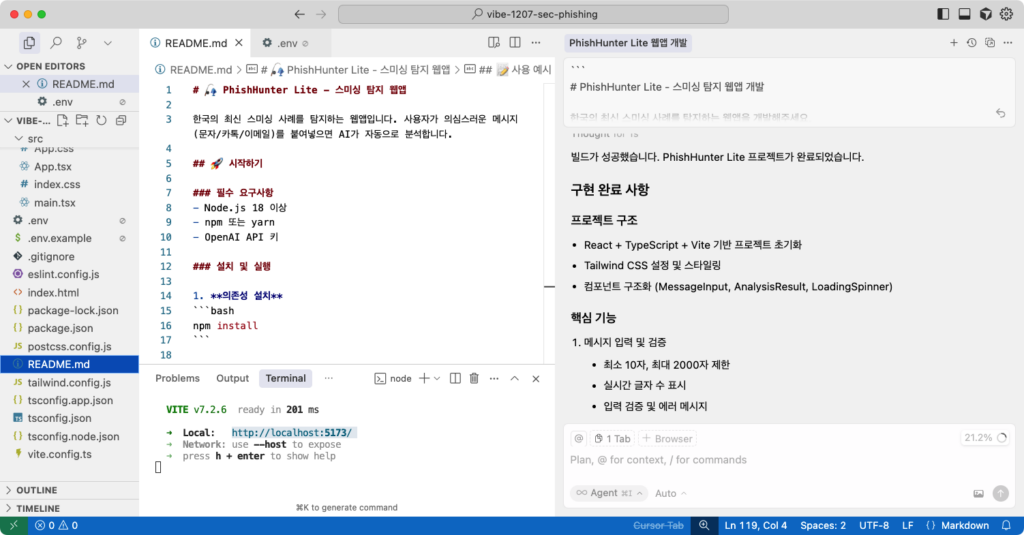

3. 보안 앱 1차 빌드 완료: Cursor

4. 나의 컴퓨터 브라우저에서 빌드 결과 확인

Claude로 생성한 예시 텍스트: [카카오] 고객님의 계정에서 비정상적인 로그인이 감지되었습니다. 24시간 이내 본인인증을 완료하지 않으면 계정이 영구 정지됩니다. ▼ 긴급 본인인증 (필수) http://kakaao-secure.net/verify?user=82 ※ 본 메시지는 발송 전용으로 회신되지 않습니다.

5. 1차 빌드 버전 기능 정상 확인

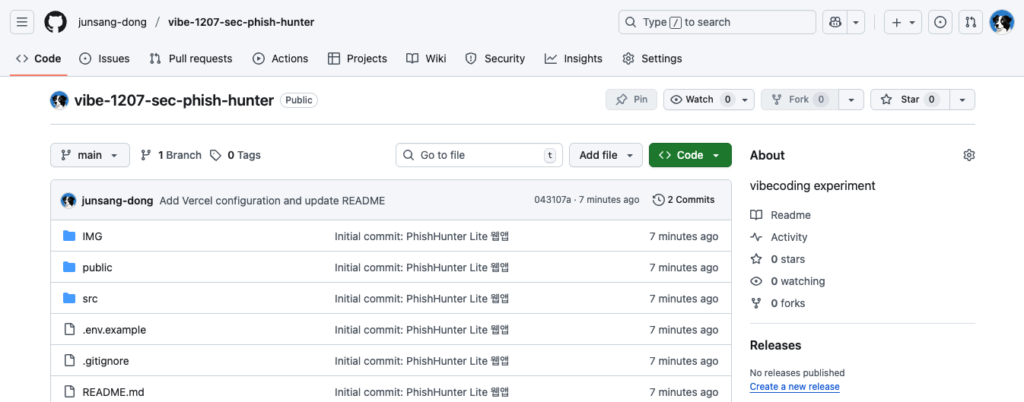

6. Github에 소스코드 업로드

Github | PhishHunter Lite 소스코드

https://github.com/junsang-dong/vibe-1207-sec-phish-hunter

https://github.com/junsang-dong/vibe-1209-secu-PhishHunter

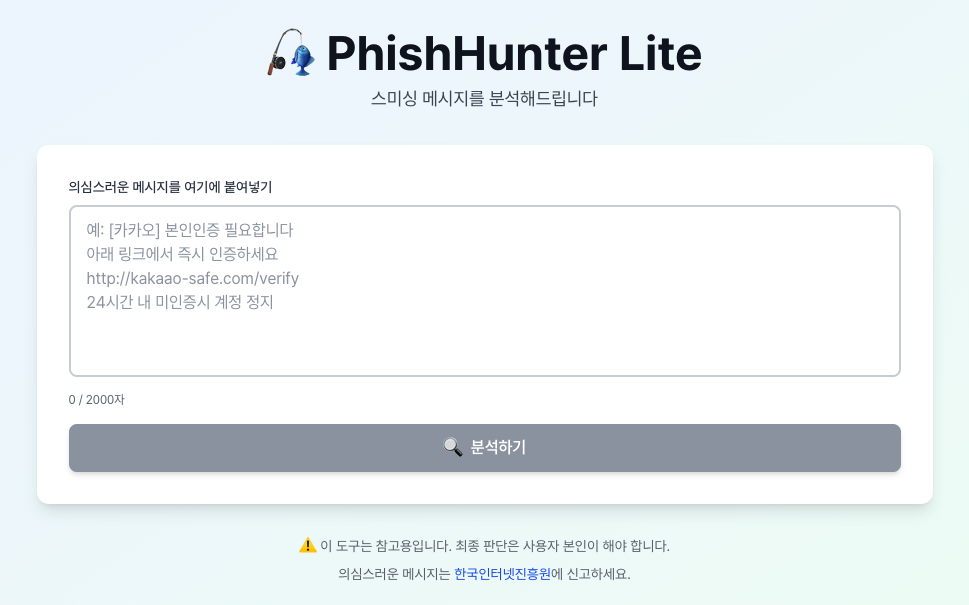

7. Vercel에 PhishHunter Lite 프로토타입 (MVP) 배포

Vercel | PhishHunter Lite 라이브 프리뷰

https://vibe-1207-sec-phish-hunter.vercel.app/

https://vibe-1209-secu-phish-hunter.vercel.app

🔐 API Key Leak Detector

GitHub에서 API 키 유출 탐지 및 위험도 분석

https://github.com/junsang-dong/vibe-1207-api-key-leak-detector

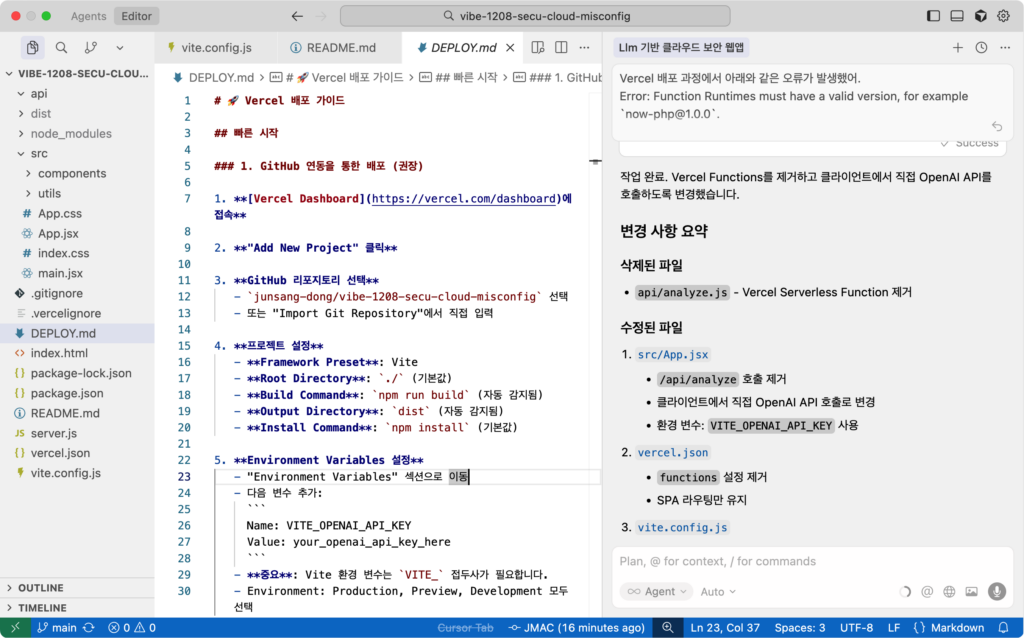

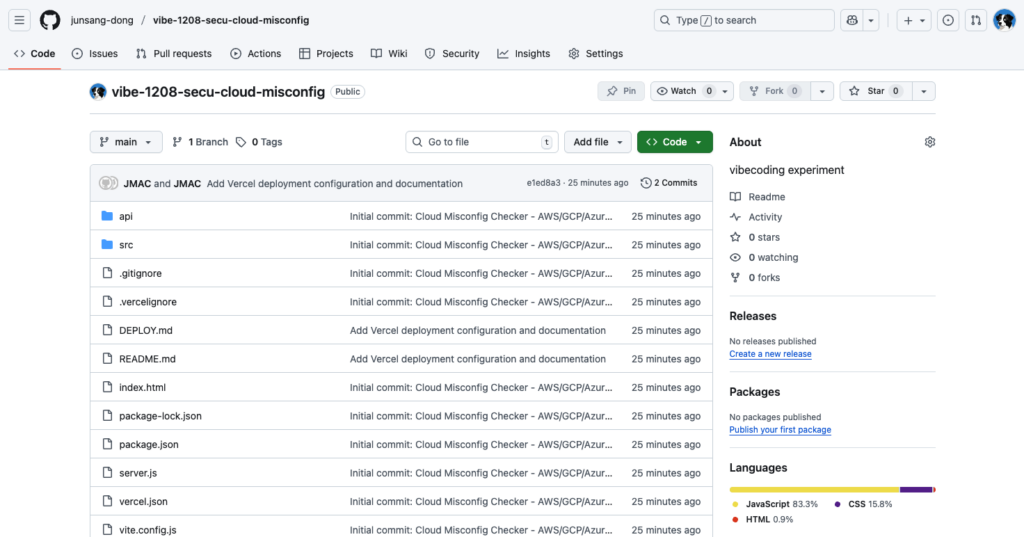

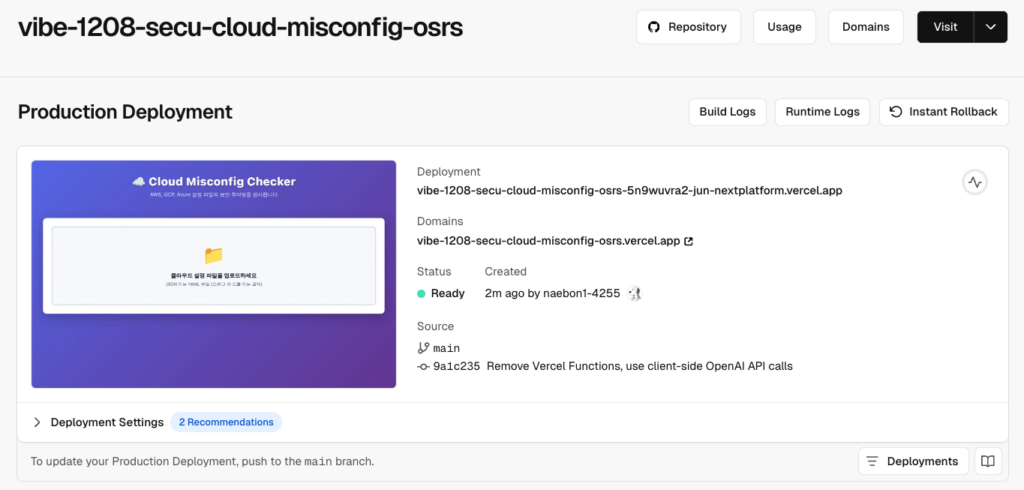

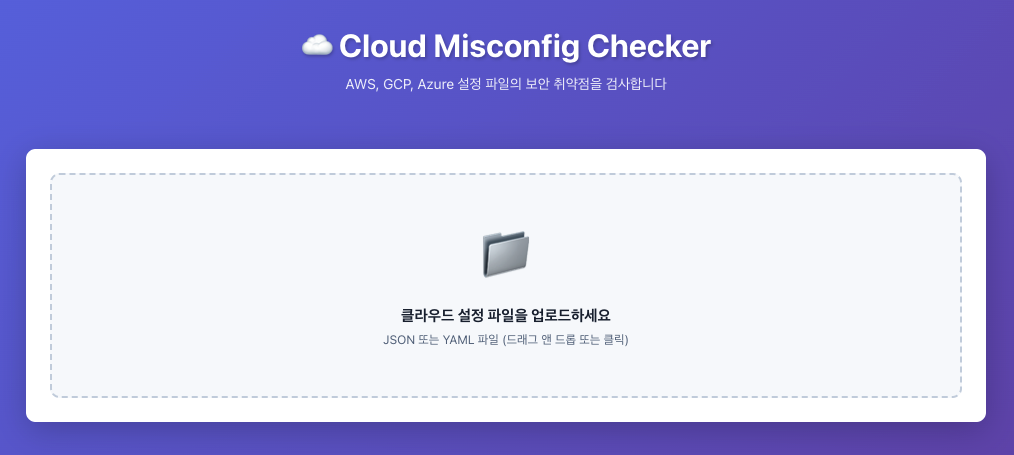

☁️ Cloud Misconfig Checker

AWS, GCP, Azure 등 클라우드 환경에서 널리 사용되는 각종 설정 파일의 보안 취약점을 검사합니다.

1. GPT로 기술명세서 작성, Cursor로 바이브코딩

2. Github에 1차 빌드 소스코드 배포, Vercel에 서버리스 웹앱 배포

3. 웹앱 실행, 클라우드 설정 파일 탐색

5. Amazon S3 버킷 정책 입력 및 결과 확인

https://docs.aws.amazon.com/ko_kr/AmazonS3/latest/userguide/example-bucket-policies.html

{

“Version”:”2012-10-17″,

“Id”: “PutObjPolicy”,

“Statement”: [{

“Sid”: “DenyObjectsThatAreNotSSEKMS”,

“Principal”: ““, “Effect”: “Deny”, “Action”: “s3:PutObject”, “Resource”: “arn:aws:s3:::amzn-s3-demo-bucket/“,

“Condition”: {

“Null”: {

“s3:x-amz-server-side-encryption-aws-kms-key-id”: “true”

}

}

}]

}

P5. 코드 보안 & 패치 생성 자동화 실습 (Secure Coding Lab)

🔑 대표 무선 키워드

- Secure Patch Advisor

- 취약 코드 분석

- 패치 코드 자동 생성

- LLM 기반 보안 리뷰

- 테스트·재현 절차

이 파트의 목적:

입문자가 “취약점 → 패치 → 테스트” 흐름을 LLM과 함께 경험하도록 구성 → 미니미션(취약 코드 찾기).

P6. 사고 대응(Incident Response) & 보안 보고서 자동 생성

🔑 대표 키워드

- Incident Report GPT

- 로그 분석 기본기

- IR 6단계(탐지→분석→격리→조치→복구→재발방지)

- LLM 기반 사고보고서 자동 생성

- 향후 실무에서의 활용

이 파트의 목적:

보안 실무자에게 가장 필요한 “사고 분석 → 보고서 작성” 흐름을

LLM과 결합해 직접 만들어보는 미션 기반 워크북 구성.

보안 사고 및 사건 예시

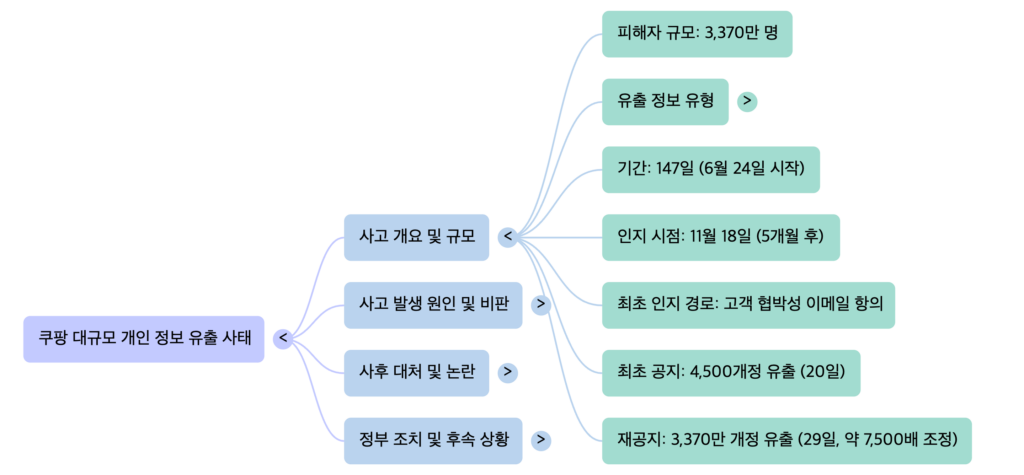

1. 2025년 하반기 한국: 쿠팡 3370만명 개인정보유출 사건

2. 2025년 하반기 글로벌: React2Shell 취약점 해킹 사태

📌 참고 자료

AI 보안 지식전문가 GPTs

https://chatgpt.com/g/g-692fea16406c8191afd7c9bd7317b73e-ai-jeongboboan-jisigjeonmunga-gpts

바이브코딩 도구들

! 무료 회원 및 $20 기본형 구독 회원 주의: 전형적인 팀 빌드 스타일로 깃허브에서 대량의 소스를 클론한 뒤 바이브코딩 도구로 빌드 및 배포를 반복하면 바이브코딩 도구 및 LLM이 제공하는 일일 할당 토큰이 조기에 소모될 수 있습니다. 이 경우, 또 다른 바이브코딩 도구 및 LLM에서 빌드 및 배포를 진행해야 하므로 토큰 소모량에 주의하며 작업을 진행해 주세요.

바이브코딩 도구 비교: AntiGravity vs. Cursor vs. Claude Code

https://nextplatform.net/antigravity-vs-cursor-vs-claude-code/

바이브코딩 실습용 프롬프트 가이드

바이브코딩 입문자를 위해

코딩 작업 수행의 토큰 소모량을 절감하며

소스 코드 및 구성 요소를 이해하기 쉽고

내부 데이터 및 API 키 보호 등 보안 측면에서 안전하며

현대적인 웹앱 빌드 및 배포 코드를 생성하기 위한

Cursor (Claude Code, Antigravity) 입력용 프롬프트를 작성해줘.기술 스택, API, 테스트 빌드, 프로덕션 빌드, 서버리스 배포

- React/Vite 기술 스택 사용

- 필요에 따라 LLM API 키, Open API 키 사용

- 테스트 빌드 후 웹프라우저에서 테스트

- Github에 프로덕션 빌드 소스코드 업로드

- Vercel을 통해 프로덕션 빌드 웹앱 테스트 후 서비스 제공

이번 웹앱 빌드 및 배포를 위한 기술명세서

~

바이브코딩 입문자를 위한 React/Vite 웹앱 개발 가이드

https://claude.ai/share/21f6d629-5b18-4c0f-a943-303475955e6a

Darktrace – Enterprise Immune System (EIS)

https://www.darktrace.com/?r=0

The Enterprise Immune System (EIS) is a cyber AI technology, most notably from Darktrace, that uses machine learning to understand an organization’s normal digital behavior, allowing it to self-learn, detect novel cyber threats (like zero-days, insiders, or IoT attacks) in real-time, and automatically respond to neutralize them, much like a biological immune system identifies and fights foreign invaders. It builds “patterns of life” for users and devices, providing proactive defense without relying on pre-defined rules or signatures, securing physical, cloud, and virtual networks.

Key Characteristics

- Self-Learning AI: Uses unsupervised machine learning to understand normal behavior across the entire digital environment (cloud, physical, IoT).

- Real-Time Detection: Identifies subtle, emerging threats and anomalies that traditional security might miss.

- Proactive Defense: Detects threats early, allowing for preventative action before damage occurs.

- Automated Response: Features like Darktrace Antigena can automatically neutralize live threats by disrupting or slowing them, acting like antibodies.

- No Prior Setup: It’s a self-configuring system that learns as it goes, without needing extensive rule-setting.

How it Works (Simplified)

- Monitors & Learns: Analyzes network traffic and user/device behavior to build a baseline of what’s “normal” for the enterprise.

- Detects Anomalies: Flags deviations from this baseline as potential threats.

- Responds: Can either alert humans or automatically take action (like quarantining a device) to stop the threat from spreading.

Benefits

- Protects against unknown (zero-day) attacks and sophisticated insider threats.

- Secures complex, hybrid environments (cloud, on-premise, IoT).

- Reduces reliance on manual security rules, providing adaptive security.

2015~2025′ 글로벌 히트 개인용 보안앱

- 비밀번호 관리자

- 안티바이러스/보안 스위트

- VPN·프라이버시 앱 계열

1. 비밀번호 관리자

- 1Password: 크로스플랫폼 지원(웹, 브라우저 확장, iOS, Android, 데스크톱)에 UX가 좋아 개인·팀 모두에서 폭넓은 사용자를 확보한 대표 서비스. 구독형으로 성장하면서 2010년대 후반~2020년대에 시장 표준 중 하나로 자리잡음.

- LastPass: 2010년대 중반까지 브라우저 기반 비밀번호 관리의 대명사급 인지도였고, 무료 요금제 전략으로 사용자 수를 크게 늘린 사례. 최근 보안 사고·정책 변경으로 평판이 흔들렸지만, 지난 10년간 히트작이라는 관점에서는 제외하기 어렵다.

- Dashlane: 웹앱·데스크톱·모바일을 모두 제공하면서 자동폼 입력, 보안 대시보드 등으로 프리미엄 세그먼트에서 자리잡은 서비스. 미국·유럽 개인 사용자와 소규모 비즈니스에서 많이 쓰인다.

- Bitwarden: 완전한 오픈소스와 강력한 기능(2FA, TOTP, 침해 패스워드 감지 등)로 2017년 이후 빠르게 성장해 “오픈소스 히트작”으로 평가된다. 무료 플랜과 자가 호스팅 옵션 덕분에 개발자·파워유저 커뮤니티에서 특히 강세.

- NordPass / RoboForm: NordPass는 NordVPN 브랜드 파워와 독립 보안 감사, 쉬운 UX로 2020년대 들어 급성장. RoboForm은 오래된 브랜드이지만, 초저가 구독과 자동완성 정확도로 2020년대에도 상위권 평가를 유지하며 꾸준히 사용자를 확보하고 있다.

비밀번호 관리 앱 요약

2. 안티바이러스·통합 보안 스위트

- Norton 360 / Norton Mobile Security: PC·모바일 양쪽에서 “대표 보안 스위트” 포지션을 유지하며, 안티바이러스·VPN·패스워드 매니저까지 통합 제공. 2010년대 후반 이후 구독형 SaaS로 재포지셔닝하면서도 상위권 평가를 꾸준히 받는다.

- Bitdefender (Windows / macOS / Mobile Security): 가벼운 엔진과 높은 악성코드 탐지율 덕분에 여러 벤치마크에서 1~2위를 다투며 글로벌 인지도를 크게 확보. 모바일용 Bitdefender Mobile Security도 안드로이드 보안 앱 순위에서 자주 1위를 차지해 히트로 평가된다.

- Kaspersky Internet / Mobile Security: 정치적 이슈와 별개로, 순수 기술 관점에서는 2010년대 내내 악성코드 탐지와 기능면에서 최고 수준으로 평가. 특히 안드로이드용 모바일 보안에서 높은 점수를 받아왔다.

- McAfee / McAfee Mobile Security: 수십 년 된 브랜드로, PC·모바일·아이덴티티 보호까지 아우르는 대형 소비자 보안 플랫폼으로 자리. 모바일 보안과 개인 정보·스캠 방지 기능을 패키지화하여 구독 기반 매출을 크게 올렸다.

- TotalAV, Avira 등 신흥·재부상 브랜드: TotalAV는 안티바이러스와 VPN·시스템 튜닝을 묶어 “올인원” UX로 2020년대에 빠르게 성장. Avira는 클라우드 기반 엔진과 무료 전략으로 2010년대 후반부터 재조명 받으며 2020년대 초반에도 상위권 평가를 받는다.

3. VPN·프라이버시·브라우저 계열

- NordVPN: 순수 VPN 분야에서는 지난 10년간 가장 공격적으로 성장한 브랜드 중 하나로, PC·모바일 앱과 브라우저 확장 모두에서 대중적 히트를 기록. 이후 패스워드 매니저(NordPass)·클라우드 스토리지까지 확장하며 “개인 보안 슈트” 방향으로 진화하는 중.

- Proton VPN / Proton Mail·Pass 생태계: 스위스 기반 프라이버시 브랜드로, 강한 암호화와 무로그 정책을 내세워 기술에 민감한 사용자 층에서 크게 확산. Proton Pass와 VPN, 메일을 묶은 구성이 하나의 프라이버시 플랫폼처럼 작동한다.

- DuckDuckGo Privacy Browser & Extensions: “검색 엔진” 이미지가 강하지만, 실제로는 모바일 앱·브라우저 확장 형태의 프라이버시 브라우저가 수년간 꾸준히 다운로드 상위권을 유지. 추적 차단, 자동 HTTPS 업그레이드, 일괄 데이터 삭제 버튼 등으로 “간편 프라이버시” 경험을 제공해 대중적 인지도를 확보했다.

기타. 모바일 특화 보안 앱

- Avast Mobile Security: 안드로이드에서 설치 수 기준 상위권을 오래 유지해 온 대표 무료 안티바이러스 앱. 광고·프리미엄 업셀 구조로 대규모 사용자 기반을 확보했다.

- Hiya (Caller ID & Spam Blocker) / 기타 스팸 차단 앱: 통신사·단말 OEM과의 제휴를 통해 스팸 전화·스캠 차단 도구로 널리 배포되며, 특히 북미·유럽에서 많은 사용자를 확보했다.

첫 포스팅: 25.10.26 / 포스트 문의: JUN (naebon@naver.com)